5월 18일 (ISE 및 GRE)

복습

문제1. GP는 무엇입니까? 예시에는 무엇이 있습니까? GPO >>>

>> 관리자 특정 그룹에 정책을 구현하기위 해서 사용하는 정책을 (Group Policy)라고 합니다.

tive Directory 내의 컴퓨터나 사용자에게 사용 가능한 프로그램을 지정하거나 제한할 수 있음.

로그온 시 적용되는 정책 제공

시작 메뉴의 사용 옵션, USB나 CD/DVD의 사용 제한 등을 구성

잘못된 사용자의 시스템 구성 변경이나 네트워크 바이러스 침투 등의 사고를 예방

문제2. GPO는 무엇입니까?

>> GPO ( 그룹 정책을 생성한 후에 그 그룹 정책을 묶은 개체)

>> GPO는 도메인 단위에 저장

>> 글로벌 카탈로그(Global Catalog, 약자로 GC)에 해당 정보가 저장

>>도전과제 : 사용자가 AD에 조인하면 프로그램을 설치하지 못하도록 GPO를 구성

>>도전과제 : AD에 조인한 pc가 부팅되면 크롬으로 특정 홈페이지가 오픈되도록 설정

문제3. AAA란 무엇이며, 어떠한 용도로 사용됩니까?

- AAA는 Authentication, Authorization, Accounting이면,

- Authentication은 사용자, 단말에 대한 인증 (예

- Authorization은 사용자, 단말에 대한 권한 (예, 특정 Command 설정, 특정 Network에 접근)

- Accounting은 사용자, 단말에 대한 기록 (예, log message)

- 3가지의 역할을 하는 장비를 인증서버 또는 NAC라고 하며, CISCO 제품으로는 ISE가 있음

>>도전과제 : ISE에서 사용자 생성, 사용자 그룹 생성(OU)

단말등록(인증 요청자) -> TACACS, Radius로 연동

AAA Policy SET 생성 -> (Authentication, Authorization(Command Set, Shell Profile))

적용 시 Log message 확인

문제4. Tacacs+, Radius는 무엇이며, 어떠한 용도로 사용됩니다?

- 인증서버와 연동하는 장비간에 사용되는 Protocol 입니다.

- Tacacs (TCP, 49, Encryption, Authentication, Authorization 분리) , Device Administration

>> 장비 관리

- Radius (UDP, 1812,1813, 1645,1646) Password만 Encryption, Authentication, Authorization 통합, Network Access(사용자 인증)

>> 802.1X(유선,무선 사용자 인증)

>> 도전과제 : Tacacs와 Radius의 차이

Wireshark를 통해 Tacacs+ 패킷을 캡쳐해서 Encryption

AD와 연동하기

1. AD에는 사용자 및 OU가 구성되어 있기 때문에 ISE와 연동하면 AD에 사용자를 그대로 사용할 수 있다.

수정 1. 현재 구성도에서는 ISE는 공인, AD는 사설대역이 존재한다. ISE와 AD가 통신되도록 설정을 변경해야한다

DC : 192.168.111.10 ---------- (G1) R1 (G2) ------------ ISE : 192.168.18.193

라우터에서 설정할 것

R1 (1:1 Static NAT)

ip nat inside source static 192.168.111.10 192.168.18.194 (내 할당 ip중 아무거나)

ISE에서 설정할 것

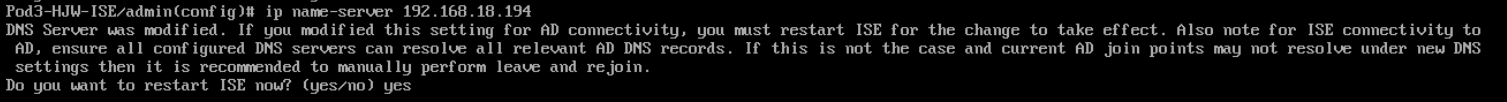

no ip name-server 8.8.8.8

ip name-server 192.168.18.194 (내 할당 ip중 아무거나)

확인 -> ISE에서 ping 192.168.18.194

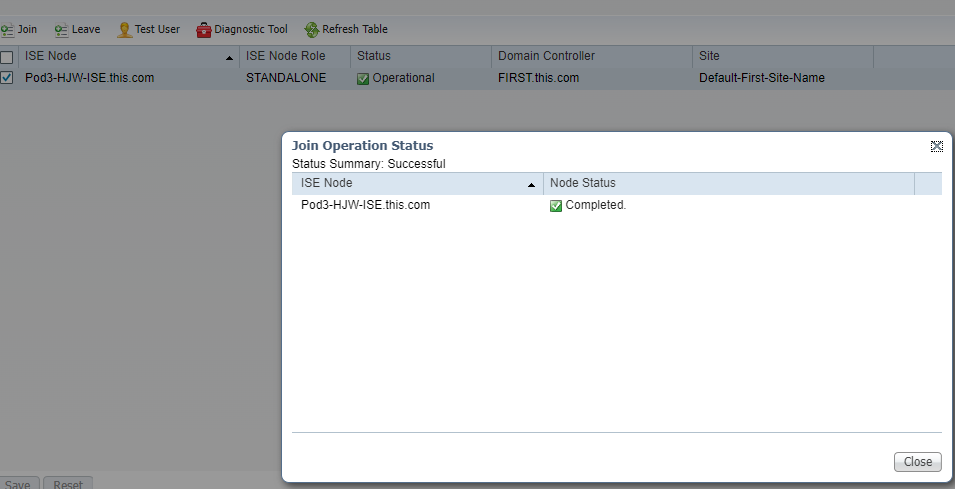

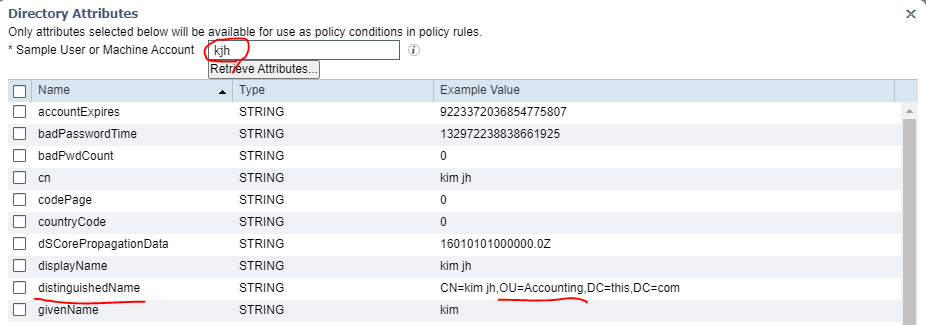

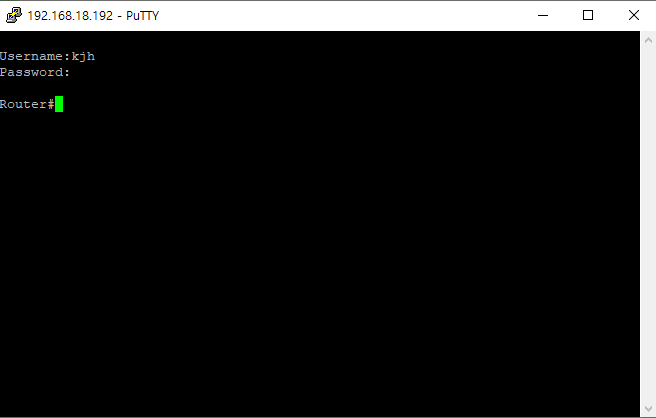

확인1. Test User를 통해, 'kjh'를 확인한다

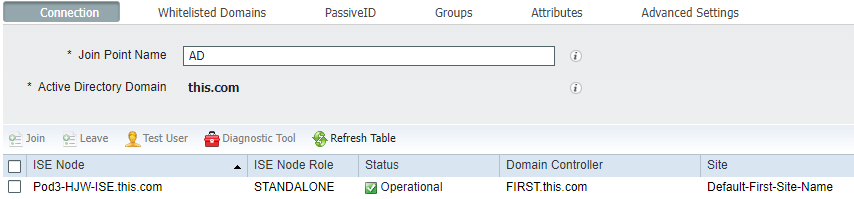

AD Join 확인

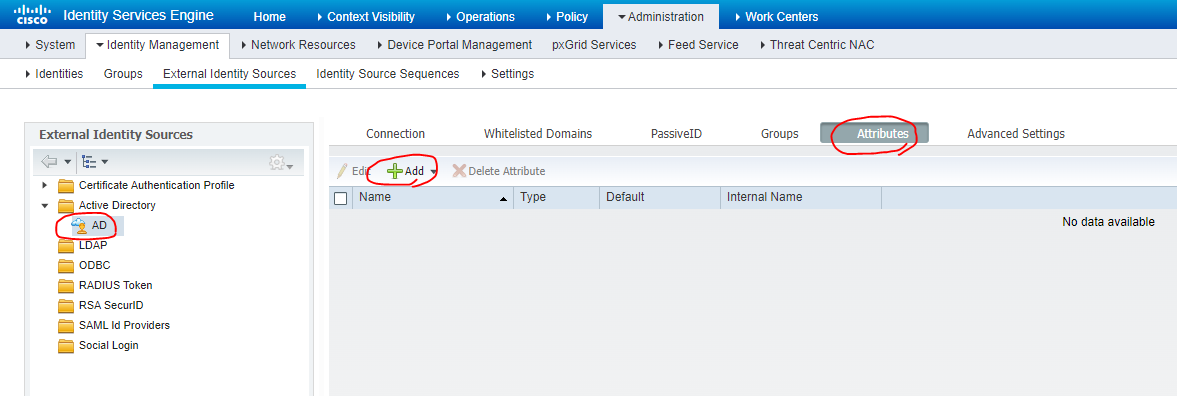

- AD 그룹들 검색할 수 있는 것을 확인할 수 있지만, 그룹명들이 나오지 않는다. 추가 작업이 필요하다

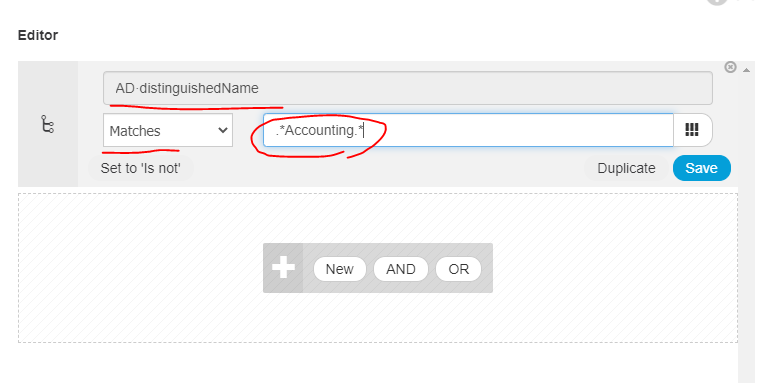

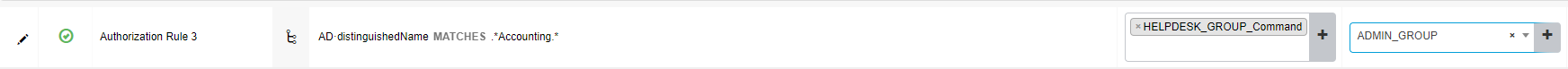

이제 정책 세팅에 들어가서 Accounting (회계부)를 확인한다

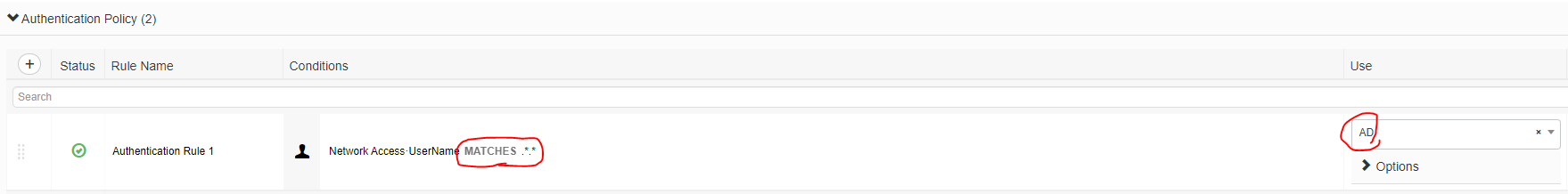

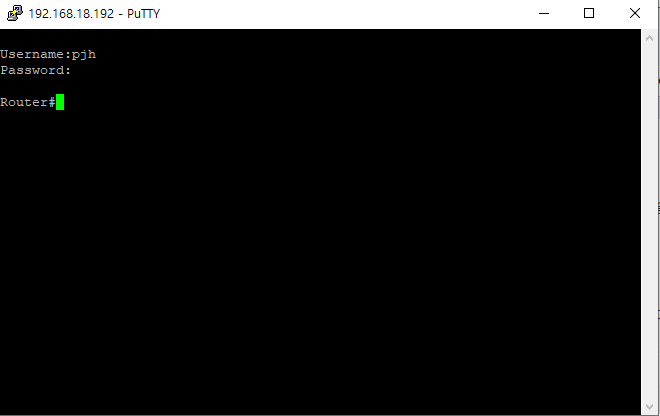

이제 putty 에서 kjh로 로그인이 가능하다

( 다만 Authentication을 건드려줘야함 )

위 사진 또는

match .*.* <- 사용

예제1.

>> AD에는 사용자 및 OU가 구성되어 있기 때문에, ISE와 연동을 하면, AD에 사용자를 그대로 사용할수 있습니다.

(예제 기술1,기술2팀의 사용자)를 ISE와 연동하여,

기술1팀은 모든 Command를 사용하도록 설정

기술2팀은 Show Command를 사용하도록 설정

STEP1. ISE와 AD와 연동 !!!

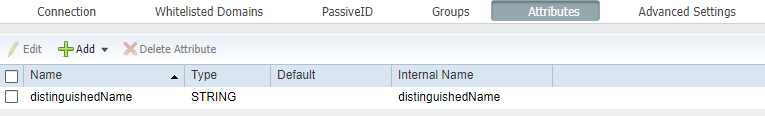

Administration > Identity Management > External Identity Sources > Active Directory

Join Point Name : this.com

Active Directory Domain : this.com

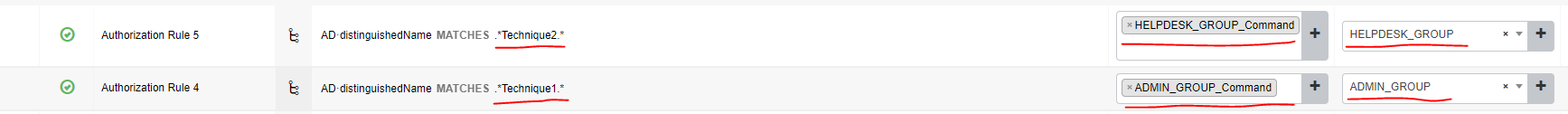

STEP2. Policy-Set을 2개 생성합니다. >> 기술1팀, 기술2팀에 적용하겠습니다.

기술1팀 사용자의 경우, >> Admin 권한

기술2팀 사용자의 경우, >> Helpdesk 권한

shell profile과 command set은 기존에 만든것을 그대로 사용합니다.

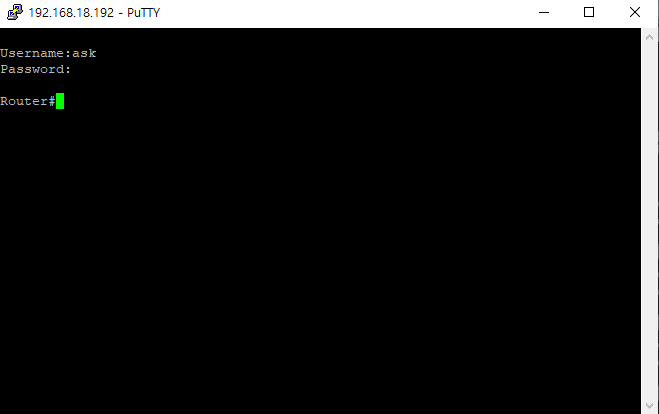

기술 1팀 - ask

기술 2팀 - pjh

지금까지 배운 window server

WINDOW Server

- WINDOW Server 설치 및 운영

- WINDOW WEB(IIS)서버 및 FTP 서버 구성 및 활용

- WINDOW DNS, DHCP 서버 구성 및 활용

- WINDOW E-Mail 서버 구성 및 활용 (hMail Server, Thunderbird Program)

- WINDOW 원격 서버 구성 및 활용

- WINDOW Active Directory Service구성, Domain Controller, (RODC, GC)

- Active Directory사용자와 그룹 관리(OU, GROUP), 그룹 정책의 구성과 운영(GPO)

------------------------------------------------------------------------------------------------

- WINDOW 파일서버 구성 및 활용 (NFS 쿼터, 분산파일시스템, FSRM)

- NSF Server, Client 구성, iSCSI Server, Client 구성

- WINDOW Server의 Cluster를 통한 HA구현

- RAID구성을 통한 하드디스크 관리

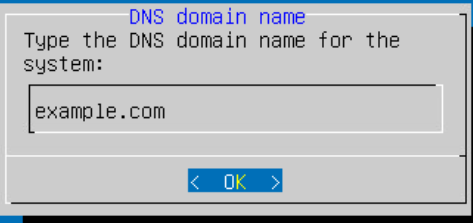

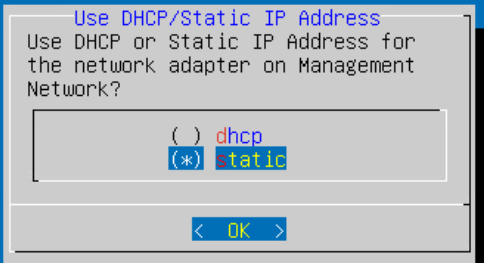

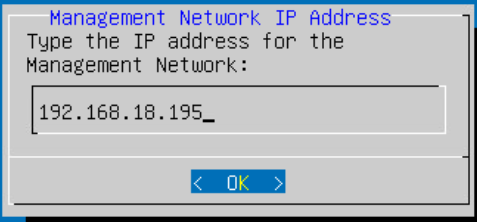

PNET (root / pnet) - 192.168.18.195

나머지는 '엔터'

VPN (Virtual Private Netowork)

통신을 위한 물리적인 연결

1. 인터넷 라인 - Public (공인 ip, BGP, 보안고려)

2. 전용선 라인 - 비용이 비쌈 (사설 ip, OSPF, BGP, 보안우수)

-> 결론은 전용선을 대체하는 기능이 VPN

VPN은 Original DATA에 추가적인 L3 헤더를 붙이는 방식 -> Tunneling 이라고도 한다.

VPN이 필요한 이유

> 물리적인 연결보다 비용절감 또는 안전한 통신 : GRE/ (DMVPN), IPsec, SSL - 전용선 대체 프로토콜

> Network Virtualization : vXLAN, LISP - 네트워크 가상화

1. GRE (Generic Routing Encapsulation)

- 192.168.111.10 ip가 192.168.111.20 으로 가려할 때, 사설 ip이기 때문에 인터넷을 통해서는 통신x. 이럴 때 GRE로 vpn을 뚫는다

211.239.123.1 61.250.123.2 GRE 192.168.111.10 192.168.111.20 DATA

> 211.239.123.1은 서울지사 Router의 G2의 공인 ip

> 61.250.123.2는 부산지사 Router의 G2의 공인 ip

GRE Configuration

R1

interface tunnel 1

ip add 10.1.12.1 255.255.255.0

tunnel source 211.239.123.1

tunnel destination 61.250.123.2

tunnel mode gre

2. IPSec (Internet Protocol Security)

- 192.168.111.10 ip가 192.168.111.20 으로 가려할 때, 사설 ip이기 때문에 인터넷을 통해서는 통신x.

211.239.123.1 61.250.123.2 GRE 192.168.111.10 192.168.111.20 DATA

> 211.239.123.1은 서울지사 Router의 G2의 공인 ip

> 61.250.123.2는 부산지사 Router의 G2의 공인 ip

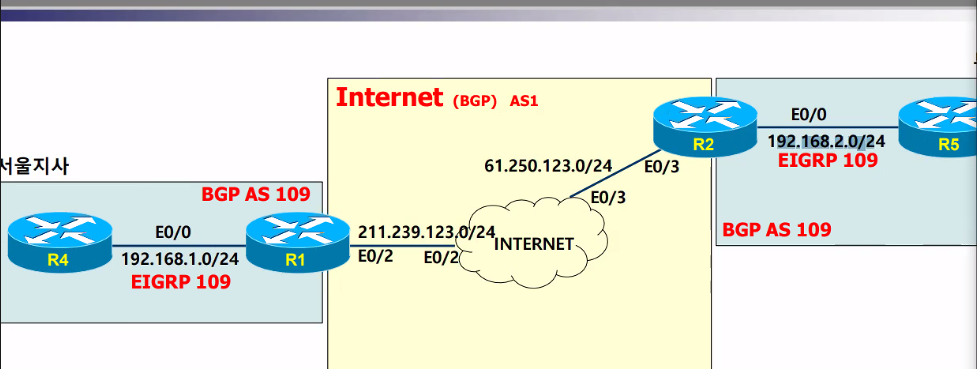

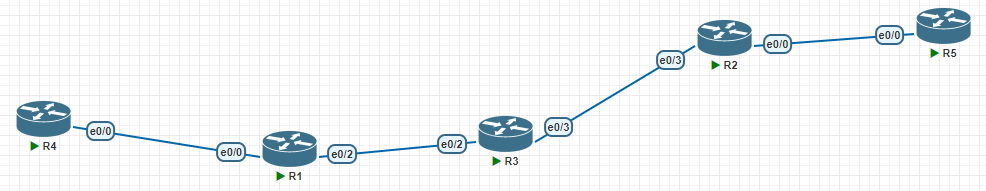

EVE -> GRE Tunnel 실습

LAB01 VPN

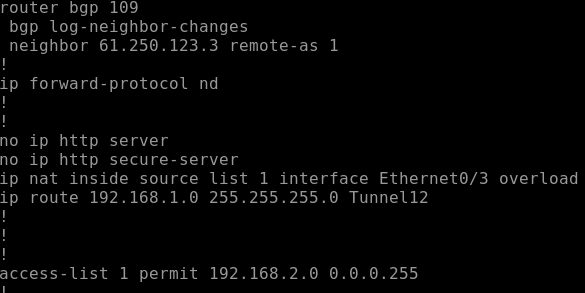

문제1. R1(e0/2), R3(e0/2,e0/3), R2(e0/3)에 BGP를 구성해 인터넷 환경을 구성한다

> IP는 공인 IP로 구성도를 참고한다

> IP의 마지막은 Router 번호로 설정한다.

> 서울지사, 부산지사의 BGP AS는 109로 설정하고 R3(ISP)와 BGP로 연동한다

> R3의 AS는 1로 설정한다

우선 완성된 세팅부터 확인

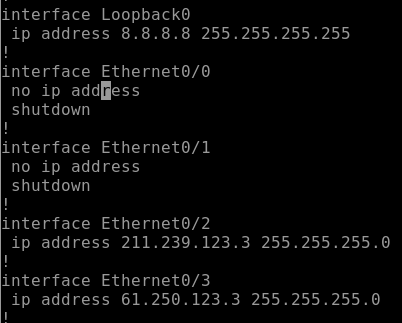

R3

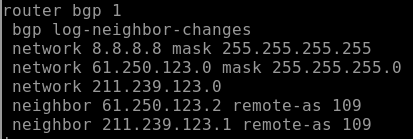

R1

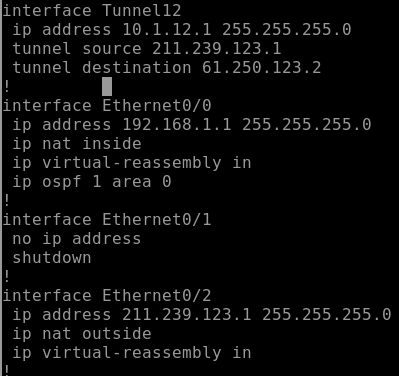

R2

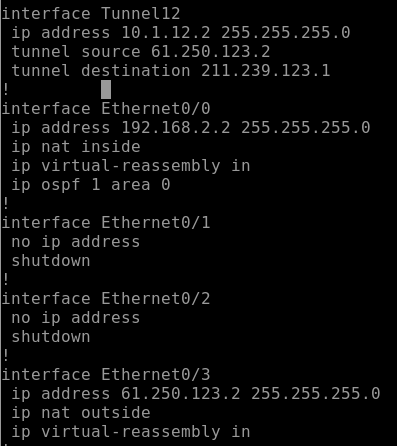

R4

R5

STEP1. R1, R3간에 EBGP 구성

STEP2. R2, R3간에 EBGP 구성

STEP3. R3에서 BGP로 211.239.123.0/24, 61.250.123.0/24 경로 광고한다

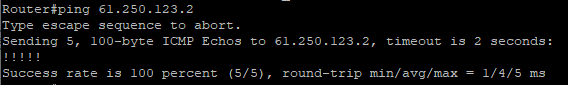

확인 1. 설정이 완료되면 R1에서 ping 61.250.123.2로 통신되어야 한다

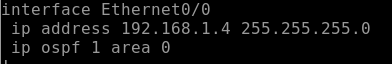

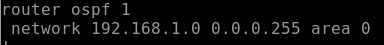

문제2. R4, R1간에 서울지사를 구성한다. 내부 IGP는 OSPF AREA 0 으로 구성한다

> R1의 E0/2는 OSPF에 포함하지 않는다. 포함하지 않는 이유는?

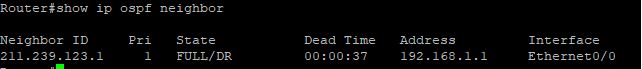

확인1. R4에서 show ip ospf neighbor로 neighbor 확인

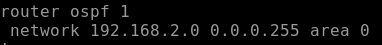

문제3. R2, R5간에 서울지사를 구성한다. 내부 IGP는 OSPF AREA 0 으로 구성한다

> R2의 E0/3은 OSPF에 포함하지 않는다. 그 이유는?

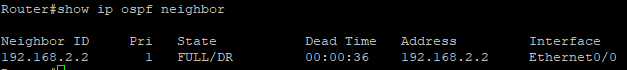

확인1. R5에서 show ip ospf neighbor로 neighbor 확인

문제4. R3에서 8.8.8.8 을 router id로 생성하고, bgp로 광고한다. R4,5,1,2에서 모두 8.8.8.8로 통신이 가능하도록 구성한다

> R4,5는 사설 IP이기 때문에 외부(인터넷)통신이 되지 않는다

> R1, R2에서 PAT가 필요함

> R4,5는 외부(인터넷)경로를 알지 못한다

> R1, R2는 OSPF로 Default Route 전파가 필요하다

확인1. 설정전 R4에서 ping 8.8.8.8로 통신이 안 되는 이유를 확인한다

> R4,5는 사설 IP이기 때문에 외부(인터넷)통신이 되지 않는다. 즉 R1,2에서 PAT가 필요함

문제5. R4, R5간에 통신이 되도록 R1, R2간에 GRE Tunnel을 설정한다

> R4,R5간에 통신이 안 되는 이유는 사설간에 통신이기 때문에 PAT로 통신이 되지 않는다

> R1, R2간에 GRE Tunnel이 설정되어야 한다

R1

interface tuennl 12

ip add 10.1.12.1 255.255.255.0

tunnel source 211.239.123.1

tunnel destination 61.250.123.2

ip route 192.168.2.0 255.255.255.0 tunnel 12

R2

interface tuennl 12

ip add 10.1.12.2 255.255.255.0

tunnel destination 211.239.123.1

tunnel source 61.250.123.2

ip route 192.168.1.0 255.255.255.0 tunnel 12

확인1. 설정전, R4#ping 192.168.2.5로 통신이 되지 않습니다.

확인2. 설정후, R4#ping 192.168.2.5로 통신이 되는것을 확인합니다.